Format de rechange : Rapport annuel du Centre de la sécurité des télécommunications 2021-2022 (PDF, 21.73 Mo)

Centre de la sécurité des télécommunications

Ottawa, ON K1J 8K6

ISSN : 2564-0488

Cat : D95-11F-PDF

Table des matières

- À propos de ce rapport

- Avant-propos de la ministre de la Défense nationale

- Message de la chef et du chef associé

- Invasion de l’Ukraine par la Russie

- Attributions

- Renseignement électromagnétique étranger

- Cyberopérations étrangères

- Sécurité des communications (COMSEC)

- Cybersécurité : institutions fédérales

- Cybersécurité : infrastructures essentielles

- Renforcement de la résilience numérique du Canada

- Innovation

- Reddition de comptes

- Un effectif motivé

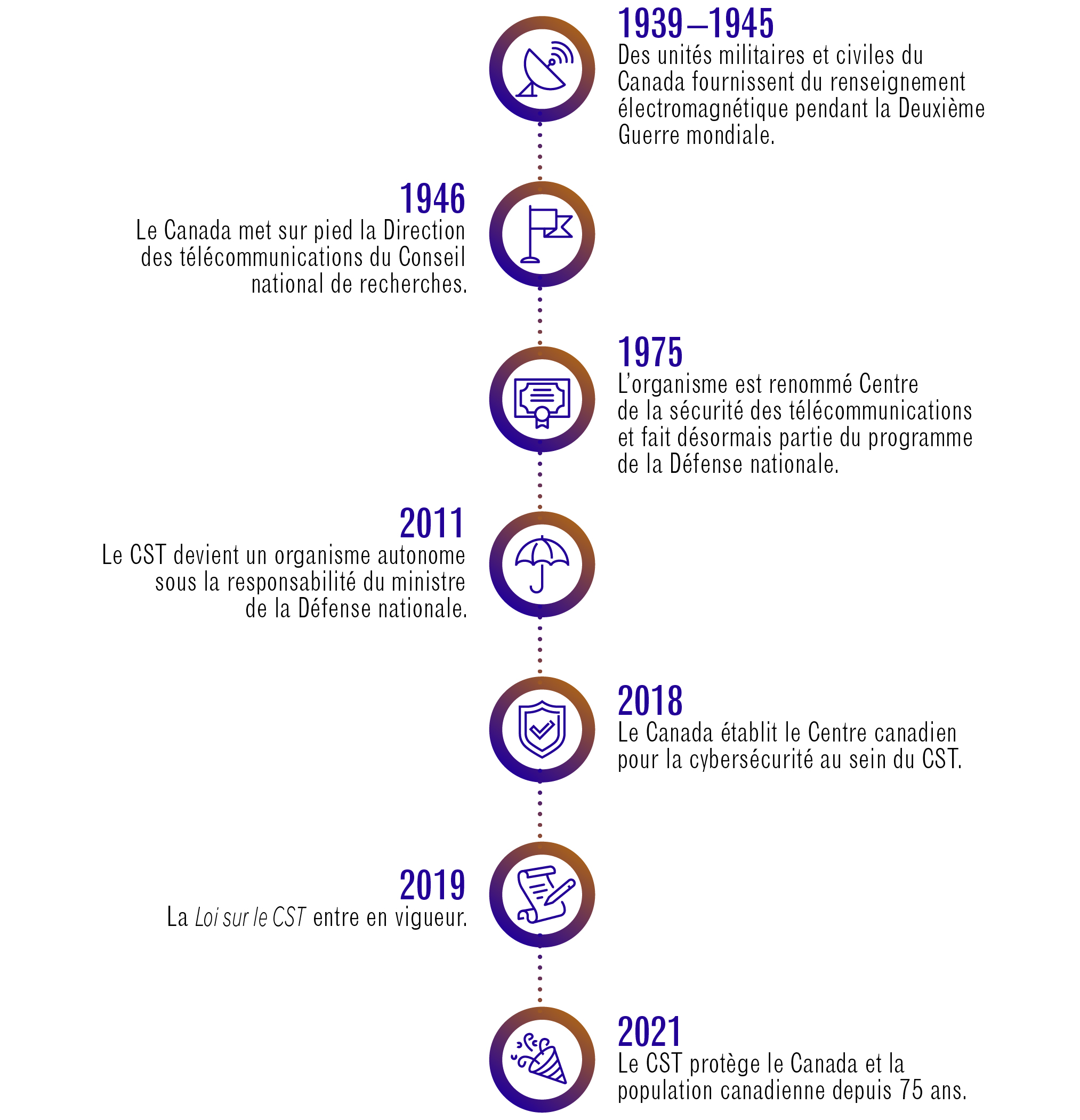

- Le CST a 75 ans

- Le CST en bref

- Notes de fin de texte

À propos de ce rapport

Le Centre de la sécurité des télécommunications (CST) est l’organisme canadien responsable du renseignement électromagnétique étranger et l’autorité technique en matière de cybersécurité et d’assurance de l’information.

Le Centre canadien pour la cybersécurité (Centre pour la cybersécurité), qui sert d’autorité opérationnelle en matière de cybersécurité pour le gouvernement fédéral, relève du CST.

Le mandat du CST est détaillé dans la Loi sur le CST et présente les cinq volets suivants :

- le renseignement électromagnétique étranger;

- la cybersécurité;

- les cyberopérations actives;

- les cyberopérations défensives;

- l’assistance technique et opérationnelle offerte à des partenaires fédéraux.

Le présent rapport est un sommaire non classifié des activités qu’a menées le CST du 1er avril 2021 au 31 mars 2022.

À moins d’indication contraire, « cette année » fait référence à l’année financière et non à l’année civile.

Avant-propos de la ministre de la Défense nationale

Les événements mondiaux qui se sont déroulés cette année ont souligné l’importance que revêt le mandat du CST.

Les comportements de certaines puissances mondiales s’avèrent de plus en plus hostiles et irresponsables, y compris dans le cyberespace. Comme en témoigne l’invasion scandaleuse en Ukraine par la Russie, les deux vont souvent de pair.

Des intervenants étrangers font la promotion de fausses informations pour masquer la vérité, semer la discorde et justifier l’injustifiable. Pour être en mesure de naviguer en eaux troubles, le gouvernement du Canada doit se baser sur des faits concrets quant aux actions, aux plans et aux capacités de ses adversaires. Grâce au renseignement électromagnétique étranger que le CST recueille, le Canada dispose de ces faits.

Des incidents hautement médiatisés aux quatre coins du monde ont montré à quel point une cyberintrusion pouvait facilement perturber des services essentiels dont dépend la population. Le Centre pour la cybersécurité du CST défend les institutions fédérales contre ces menaces. Il travaille parallèlement avec des fournisseurs d’infrastructures essentielles et offre des ressources uniques aux Canadiens dans le but d’améliorer la résilience globale du Canada dans le cyberespace.

À la lumière de l’importance croissante du mandat du CST, le gouvernement du Canada investit massivement pour appuyer les activités du CST.

Il investit entre autres dans la capacité du CST à mener des cyberopérations étrangères visant à prévenir et à contrer les cyberattaques. Il subventionne aussi la recherche classifiée dans le domaine des technologies de pointe, comme l’informatique quantique et l’intelligence artificielle.

Étant donné que les menaces qui nous guettent continuent d’évoluer et de se multiplier, ces investissements permettront d’offrir au CST les ressources dont il a besoin pour contribuer à la protection des Canadiens et pour favoriser l’atteinte des priorités stratégiques du Canada pendant longtemps encore.

- L’honorable Anita Anand, ministre de la Défense nationale

« Superviser le Centre de la sécurité des télécommunications, afin qu’il soit en mesure de mener la réponse du Canada face à l’évolution rapide des cyberrisques et des cybermenaces, notamment grâce à des ressources adéquates et à une coopération étroite avec nos alliés. »

Message de la chef et du chef associé

Quelle année nous avons vécue!

En effet, depuis le dernier rapport annuel du CST, le volume et la variété des cybermenaces n’ont pas cessé de croître. L’habitude de vivre et de travailler en ligne a persisté parallèlement à la pandémie. De plus, les événements qui se sont déroulés à l’échelle planétaire ont changé les priorités en matière de renseignement et ont introduit de nouveaux scénarios de cybermenace.

Ainsi, la mission du CST ne s’est jamais avérée aussi pertinente, car elle permet :

- de recueillir du renseignement électromagnétique étranger indispensable;

- de protéger les systèmes importants du Canada;

- de mener des cyberopérations défensives et actives;

- de faire part de notre expertise à des partenaires fédéraux de la défense, de la sécurité nationale et des services de police.

Dans le présent rapport, nous fournissons des détails sur les activités qu’a menées le personnel du CST durant l’année en vue de réaliser la mission de l’organisme. Pas tous les détails, bien entendu. Il faut savoir que certains aspects de notre travail (savoir-faire, techniques et renseignement) doivent demeurer secrets pour être efficaces. Un rapport annuel n’a néanmoins jamais présenté autant d’information sur les activités de l’organisme et sur les techniques employées pour les réaliser. En effet, cette année, le CST a pris des mesures sans précédent afin de rehausser son niveau d’ouverture et de transparence.

Dans les derniers mois, nous avons déclassifié du renseignement sur les campagnes de désinformation éhontées de la Russie pour pouvoir en informer les Canadiens sur les médias sociaux. Il n’y a pas si longtemps, rare sont ceux qui auraient pu s’imaginer que nous aurions déclassifié du renseignement. Nous avons aussi averti des organisations canadiennes au sujet d’outils et de techniques employés par les auteurs de cybermenace parrainés par la Russie. De plus, nous avons continué de communiquer aux intervenants pertinents des indicateurs de cybermenace expurgés tirés du renseignement classifié recueilli. Nous avons en outre continué d’insérer de l’information provenant de sources classifiées dans des évaluations publiques sur les menaces.

La collaboration entre le Centre pour la cybersécurité du CST et les industries et les partenaires liés aux infrastructures essentielles s’est également poursuivie dans le but d’accroître la résilience numérique du Canada. Par l’intermédiaire de nos comptes de médias sociaux, de la campagne Pensez cybersécurité et du Mois de la sensibilisation à la cybersécurité, nous avons aussi pu présenter aux Canadiens des mesures de cybersécurité pratiques. Un nombre sans précédent de cadres du CST a aussi participé à des événements publics, à des comités rassemblant les industries, à des conférences universitaires, à des comités parlementaires et à des entrevues médiatiques. Bien que nous ne puissions présenter publiquement aucun détail classifié, sachez que le CST se prête aux examens et à la surveillance des organismes externes compétents. Les Canadiens peuvent ainsi être assurés que toutes les activités du CST sont réalisées conformément à la loi et que leur vie privée est protégée en tout temps.

Le présent rapport décrit donc en détail les mesures concrètes que notre collectivité a adoptées pour abattre les inégalités systémiques ainsi que les façons que nous avons célébré la diversité et l’inclusion, car il s’agit d’impératifs non négociables de la mission du CST. Des conversations franches ont d’ailleurs été tenues concernant des erreurs qui ont été commises dans le passé. Nous nous sommes efforcés d’éliminer les obstacles à l’équité dans nos programmes et nos processus, et nous avons partagé de nombreuses expériences positives en tant que collectivité.

Les groupes d’affinité au travail (représentant par exemple la communauté noire, les Autochtones, les personnes neurodivergentes, la communauté 2SLGBTQIA+, la communauté juive et les femmes) ont donné de la rétroaction qui a changé la donne et proposé des façons d’améliorer le milieu de travail pour l’ensemble des employés. Leur leadership et leurs expériences ont permis d’orienter la création du cadre sur l’équité, la diversité et l’inclusion du CST, qui a été approuvé par le Comité exécutif du CST en mars 2022. Le rôle de leader et de partenaire qu’a adopté le CST au sein de la collectivité de la sécurité et du renseignement du Canada et des pays alliés nous remplit de fierté.

Par ailleurs, en 2021, le CST a également célébré ses 75 ans d’existence en tant qu’organisme cryptologique national du Canada. Nous en avons profité pour souligner le travail de nos prédécesseurs à qui nous devons beaucoup, notamment les neuf chefs précédents qui ont été à la tête du CST depuis 1946. Aujourd’hui, une page se tourne sur cet anniversaire important et il ne fait aucun doute que la pertinence de notre travail grandira d’année en année.

- Shelly Bruce, 10e chef du CST

- Dan Rogers, chef associé du CST

Invasion de l’Ukraine par la Russie

Le 24 février 2022, les forces russes ont envahi l’Ukraine.

Le CST a appuyé les mesures qu’a prises le Canada en réaction à cette invasion illégale. Pour ce faire, il a mis à profit les volets de son mandat touchant la cybersécurité et le renseignement électromagnétique étranger (SIGINT).

Mesures prises contre les cybermenaces russes

Dans les semaines précédant l’invasion, le Centre pour la cybersécurité a publié deux avis publics qui demandaient aux organisations liées aux infrastructures essentielles canadiennes de renforcer leurs mesures de défense pour contrer des activités de cybermenace connues parrainées par la Russie.

Ces avis étaient fondés sur les connaissances opérationnelles du Centre pour la cybersécurité et du secteur SIGINT du CST ainsi que sur les antécédents de la Russie par rapport à l’utilisation irresponsable de cybercapacités, par exemple dans les cas suivants :

- la cybercompromission de SolarWinds;

- les activités ciblant la recherche sur le vaccin contre la COVID-19;

- les activités ciblant le processus démocratique de la Géorgie;

- les attaques ciblant des gouvernements ou des infrastructures essentielles commises partout dans le monde au moyen du maliciel NotPetya.

« Nous savons que la Russie dispose de capacités sophistiquées lui permettant de mener des cyberattaques. Nous ne parlons pas ici uniquement de mésinformation et de désinformation, mais bien d’attaques qui ciblent les infrastructures, les systèmes, les personnes et les entreprises et qui peuvent causer de graves perturbations. Heureusement, dans les dernières années, nous avons investi dans le CST, qui détient des cybercapacités extraordinaires et à la fine pointe de la technologie. Il s’agit d’ailleurs de l’un des éléments nous permettant de nous défendre contre les cyberattaques russes ou les cyberattaques étrangères de manière générale. »

Avant et durant l’invasion, le Centre pour la cybersécurité a continué de suivre de près les activités de cybermenace au Canada et à l’étranger, et de communiquer l’information pertinente aux partenaires liés aux infrastructures essentielles du Canada. Ce flux de renseignements sur les menaces comprend ce qui suit :

- des indicateurs de compromission (des détails numériques sur des activités malveillantes);

- des conseils sur l’atténuation des risques;

- des alertes confidentielles sur :

- de nouvelles formes de maliciels;

- des tactiques utilisées pour cibler des victimes.

Nous avons également continué de communiquer de l’information sur les cybermenaces à des partenaires importants en Ukraine.

Appui des mesures prises par le Canada en réaction à l’invasion en Ukraine

En appui aux mesures prises par le Canada en réaction à l’invasion injustifiable en Ukraine par la Russie, le CST a fourni au bon moment des rapports de renseignement électromagnétique étranger pertinents permettant de répondre aux besoins de plusieurs clients différents.

Par exemple, il a participé aux efforts de rapatriement du personnel diplomatique canadien déployé en Ukraine en donnant du renseignement sur les risques qu’il courait.

Le CST a continué à offrir une assistance technique et opérationnelle à l’opération UNIFIER, qui est la mission des Forces armées canadiennes (FAC) en soutien à l’Ukraine. Il a notamment communiqué du renseignement et apporté de l’appui en matière de cybersécurité.

Mesures visant à contrer la désinformation russe

Le CST a surveillé les campagnes de désinformation liées à la guerre en Ukraine qui sont parrainées par la Russie, dont ce qui suit :

- la fausse information selon laquelle seules des cibles militaires sont attaquées;

- les théories du complot antisémites, anti-LGBTQ+, anti-immigration et anti-mondialisation;

- les fausses histoires sur des crimes de guerre commis par les FAC;

- la désinformation sur les alliés de l’OTAN;

- les fausses allégations selon lesquelles les États-Unis ont établi des laboratoires d’armement biologique en Ukraine.

Le CST a déclassifié des observations importantes provenant de ses rapports de renseignement afin d’exposer publiquement ces fausses assertions. En avril 2022, le CST a dévoilé aux Canadiens ces exemples sur les médias sociaux et a fourni des ressources permettant de détecter toute désinformation.

Attributions

Le CST collabore avec Affaires mondiales Canada (AMC) et d’autres partenaires fédéraux et internationaux pour dénoncer des comportements irresponsables dans le cyberespace. Le CST prend part à ces attributions en se fondant sur son expertise en cybersécurité et son analyse du renseignement.

En avril 2021, le Canada s’est joint à ses alliés pour attribuer la responsabilité de la cybercompromission de SolarWinds à un auteur de menace parrainé par la Russie. L’auteur de menace a compromis des milliers de réseaux dans le monde en installant un maliciel par l’intermédiaire de mises à jour de programme. Il a par la suite ciblé certaines de ces victimes à des fins de cyberespionnage.

En juillet 2021, le Canada s’est joint à ses alliés pour attribuer la responsabilité de l’exploitation « sans précédent et sans discernement » des serveurs de Microsoft Exchange à des auteurs de menace parrainés par la République populaire de Chine. Cette compromission a touché environ 400 000 serveurs dans le monde et a permis aux auteurs de menace de voler de la propriété intellectuelle et une grande quantité de renseignements personnels.

Comme mentionné ci-dessus, en janvier et en février 2022, le Centre pour la cybersécurité s’est joint à ses alliés des États-Unis et du Royaume-Uni pour rappeler et un rappel aux organisations canadiennes que des cybermenaces connues parrainées par la Russie ciblaient les infrastructures essentielles.

Renseignement électromagnétique étranger

À titre d’organisme de renseignement électromagnétique étranger du Canada, le CST intercepte et analyse des communications électroniques et d’autres types de transmissions étrangères afin d’informer le gouvernement du Canada sur les activités d’entités étrangères qui cherchent à compromettre la prospérité et la sécurité nationale du Canada. (La loi interdit au CST de cibler les communications des Canadiens, peu importe où ils se trouvent, ainsi que des personnes se trouvant au Canada.) Le SIGINT du CST contribue également à l’établissement de politiques gouvernementales dans les domaines de la défense, de la sécurité et des affaires internationales.

Menaces basées à l’étranger

Cette année, le CST a produit des rapports concernant une variété de menaces basées à l’étranger, entre autres :

- des activités menées par des États hostiles, dont des cybermenaces;

- la cybercriminalité;

- l’espionnage ciblant le Canada, dont l’espionnage économique;

- les campagnes de désinformation et d’ingérence étrangère;

- l’enlèvement de Canadiens à l’étranger;

- le terrorisme et l’extrémisme, dont l’extrémisme violent à caractère idéologique (EVCI);

- les menaces ciblant des Canadiens et des forces canadiennes à l’étranger.

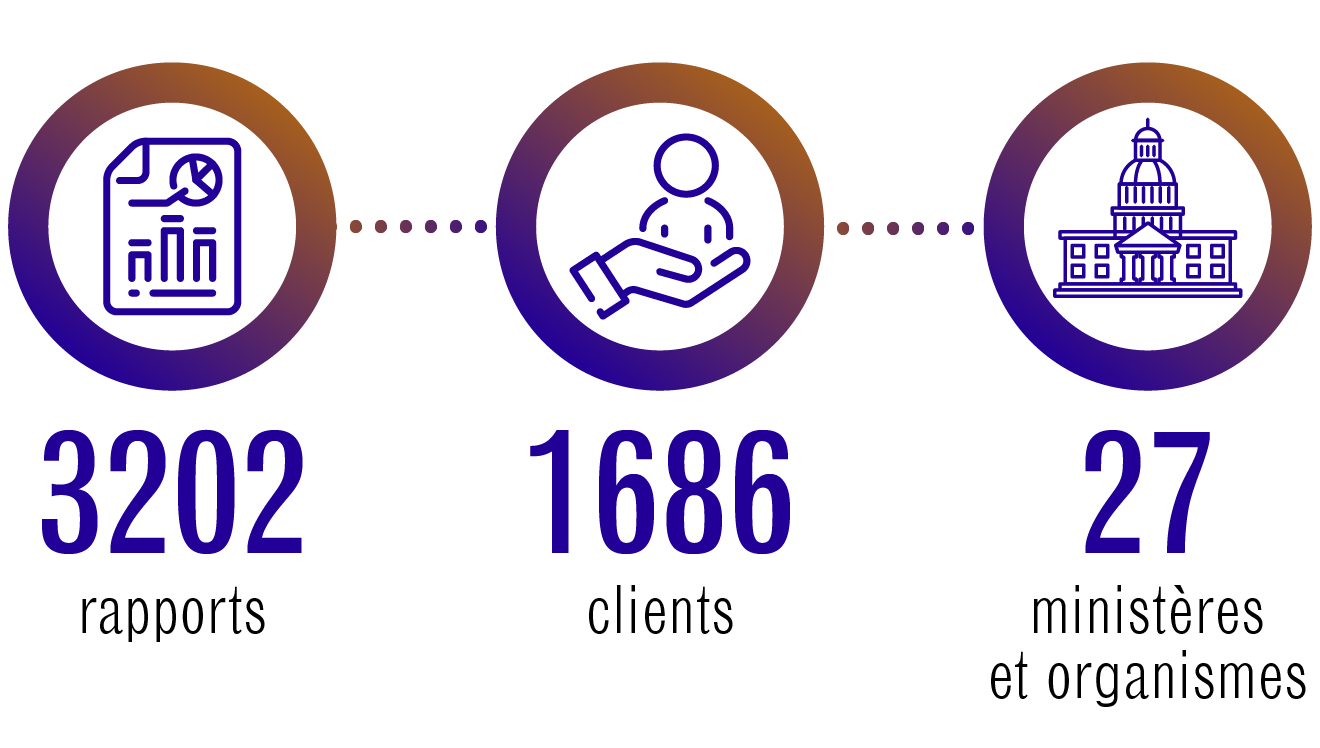

Rapports de renseignement étranger du CST pour 2021-2022

Description détaillée - Rapports de renseignement étranger du CST pour 2021-2022

3 202 rapports

1686 clients

27 ministères et organismes

Cette année, le CST a contribué à des opérations militaires canadiennes à l’étranger, dont les opérations IMPACT, UNIFIER et REASSURANCE, et a fourni du renseignement et de l’assistance afin d’aider les forces canadiennes déployées à l’étranger.

Le renseignement électromagnétique étranger du CST a aussi permis à AMC et aux FAC d’évacuer par pont aérien des Canadiens de Kaboul après la reprise de l’Afghanistan par les talibans en août 2021.

Assistance offerte à des partenaires fédéraux et dans le cadre d’opérations militaires

Cette année, le CST a continué de remplir le volet de son mandat qui consiste à offrir une assistance technique et opérationnelle aux partenaires fédéraux responsables de la sécurité, de la défense et de l’application de la loi, c’est-à-dire :

- la Gendarmerie royale du Canada (GRC);

- le Service canadien du renseignement de sécurité (SCRS);

- l’Agence des services frontaliers du Canada (ASFC);

- les Forces armées canadiennes (FAC) et le ministère de la Défense nationale (MDN).

Collaboration avec des partenaires internationaux

Le Canada fait partie de la collectivité des cinq, qui comprend aussi les États-Unis, le Royaume-Uni, l’Australie et la Nouvelle-Zélande. Le Canada tire de grands avantages de cette alliance stratégique qui perdure depuis des décennies. Elle permet une coopération et des échanges de renseignement portant sur des intérêts communs très importants. Le CST collabore très étroitement avec les autres organismes de la collectivité des cinq pour répondre à une grande variété de priorités concernant la défense, la sécurité et les affaires étrangères, et le renseignement obtenu grâce à ces partenariats profite grandement au gouvernement du Canada. Le CST maintient en outre des relations de collaboration avec d’autres organismes SIGINT et de cyberdéfense dans le monde.

Le CST, en collaboration avec ses alliés, promeut et respecte les normes concernant les comportements responsables à adopter dans le cyberespace, et a dénoncé des intervenants qui ont violé ces normes (consulter la section Attributions).

Surveillance des menaces ciblant les processus démocratiques du Canada

Le secteur du renseignement électromagnétique du CST a contribué à des évaluations des menaces, dont la mise à jour de juillet 2021 de l’évaluation des cybermenaces contre le processus démocratique du Canada publiée par le Centre pour la cybersécurité.

Selon le rapport, bien que le Canada constitue une cible de priorité moindre par rapport à d’autres pays, il est toujours « très probable que les électeurs canadiens soient victimes de cyberingérence étrangère » à l’approche des élections fédérales de 2021 et durant les élections.

À titre de membre du Groupe de travail sur les menaces en matière de sécurité et de renseignements visant les élections (MSRE), le CST a surveillé les menaces visant les élections générales de 2021, en collaboration avec ses partenaires du Groupe de travail sur les MSRE, c’est-à-dire le SCRS, la GRC et AMC. Durant cet effort, le CST a remis du renseignement sur les intentions, les activités et les capacités d’auteurs de menace étrangers.

De plus, grâce aux pouvoirs liés aux cyberopérations qu’il détenait, le CST avait la possibilité d’interrompre toute cyberactivité malveillante ciblant l’infrastructure d’Élections Canada, au besoin (consulter la section Protection de la démocratie).

Parallèlement, le Centre pour la cybersécurité a collaboré avec Élections Canada et les partis politiques enregistrés afin de mettre à leur disposition un service d’assistance en cybersécurité (consulter la section Protection des institutions démocratiques).

« La Russie, la Chine et l’Iran sont fort probablement responsables de la plupart des activités de cybermenace parrainées par des États et menées contre des processus démocratiques partout dans le monde. »

Cyberopérations étrangères

Le volet touchant les cyberopérations étrangères a nouvellement été ajouté au mandat du CST, plus précisément lors de l’adoption de la Loi sur le CST en 2019. Grâce à ces pouvoirs, le Canada peut contrer toute cyberactivité que mène un adversaire étranger et qui se rapporte aux affaires internationales, à la défense ou à la sécurité du Canada.

Ces pouvoirs concernent les cyberopérations défensives (COD) et les cyberopérations actives (COA), et permettent au Canada d’agir en fonction de ce que le CST apprend dans le cadre de ses missions SIGINT et de cybersécurité.

Il est à noter que la Loi sur le CST interdit à l’organisme de faire ce qui suit :

- cibler des Canadiens ou des personnes se trouvant au Canada;

- causer la mort ou une lésion corporelle;

- contrecarrer le cours de la justice;

- contrecarrer le cours de la démocratie.

Le ministre de la Défense nationale peut uniquement autoriser une COD ou une COA s’il conclut ce qui suit :

- l’activité est raisonnable;

- l’activité est proportionnelle;

- l’objectif ne pourrait pas raisonnablement être atteint d’une autre manière;

- aucune information ne sera acquise.

Le ministre d’AMC doit consentir aux cyberopérations actives et doit être consulté concernant les cyberopérations défensives.

À l’instar de toute activité réalisée par le CST, les cyberopérations étrangères sont examinées au nom des Canadiens par des organes de surveillance externes et indépendants. Ces derniers produisent des rapports publics et non classifiés faisant état de leurs conclusions. Pour en savoir plus sur la coopération entre le CST et ces organes de surveillance, consultez la section Redditions de comptes du présent rapport.

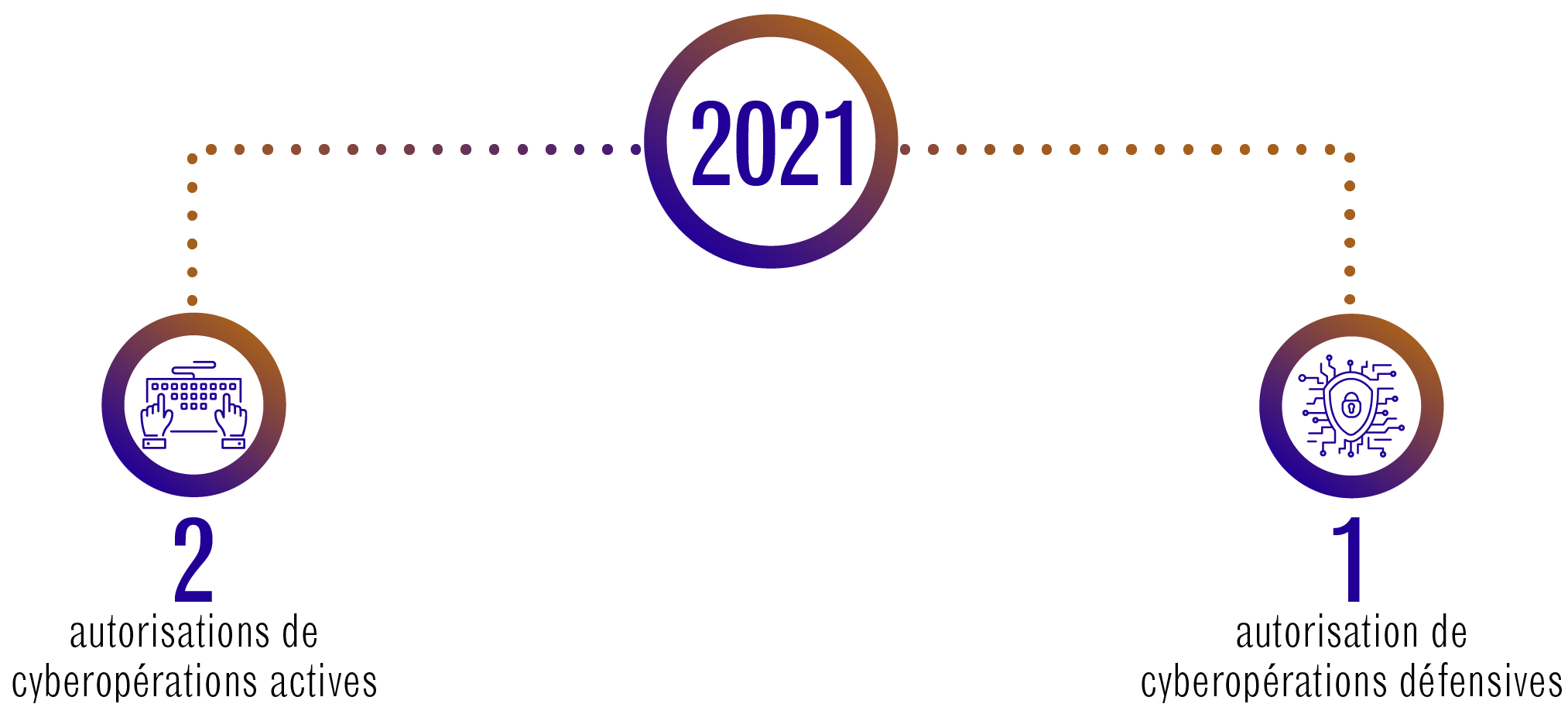

Autorisations de cyberopérations étrangères

En 2021, le ministre de la Défense nationale a délivré trois autorisations de cyberopérations étrangères.Note de bas de page 1

Autorisations de cyberopérations étrangères

Description détaillée - Autorisations de cyberopérations étrangères

Année 2021

- 2 autorisations de cyberopérations actives

- 1 autorisation de cyberopérations défensives

Chaque autorisation est valide pour une durée maximale d’un an. Plusieurs opérations étrangères peuvent être réalisées dans le cadre d’une seule autorisation. Or, dans certains cas, une autorisation peut être de nature préventive et n’engendrer finalement aucune opération. L’autorisation de COD qui a pour objectif de protéger les élections fédérales canadiennes en est un exemple (voir ci-dessous).

Exemples de cyberopérations étrangères

Un rapport non classifié permet uniquement de fournir de l’information limitée concernant les cyberopérations étrangères que mène le CST. Toutefois, dans un souci de transparence, nous avons expurgé des exemples de cyberopérations étrangères réalisées par le CST ou ayant été autorisées dans le passé. Comme il est délicat de discuter d’opérations en cours, ces exemples ne concernent pas nécessairement la présente année financière.

Perturbation d’activités extrémistes étrangères

Le CST s’est servi de ses capacités de COA pour perturber les efforts d’extrémistes basés à l’étranger qui visaient les objectifs suivants :

- recruter des ressortissants canadiens;

- mener des opérations en ligne;

- diffuser du matériel extrémiste violent.

Mesures visant à contrer la cybercriminalité

« Nous estimons que les attaques par rançongiciel continueront de poser une menace pour la sécurité nationale et la prospérité économique du Canada et de ses alliés tout au long de 2022, car il s’agit d’activités lucratives pour les cybercriminels. »

L’utilisation de rançongiciels et le vol de renseignements personnels par des cybercriminels sont néfastes pour le Canada et les Canadiens. Ainsi, le CST a entrepris une campagne à long terme pour réduire la capacité des groupes cybercriminels à cibler des Canadiens ainsi que des institutions et des entreprises canadiennes.

Grâce à sa collaboration avec des partenaires canadiens et alliés, le CST a contribué à réduire la capacité des cybercriminels à lancer des attaques par rançongiciel et à bénéficier de la vente de renseignements volés.

Protection de la démocratie

Le CST dispose de capacités et d’un mandat juridique lui permettant d’interrompre des cyberactivités malveillantes qui menacent les processus démocratiques du Canada. À l’approche des élections fédérales canadiennes de 2021, le CST disposait de pouvoirs de cyberopérations défensives lui donnant les moyens de protéger l’infrastructure électronique employée par Élections Canada. En cas de cyberactivités malveillantes ciblant le processus électoral, le CST aurait ainsi été prêt à intervenir immédiatement.

Assistance offerte aux FAC

Le CST a également eu recours à ses capacités de cyberopérations actives pour aider les FAC dans le cadre de leur mission.

Sécurité des communications (COMSEC)

Le CST a le mandat de sécuriser les communications sensibles du gouvernement du Canada.

Il met par exemple à la disposition des ministres et des hauts fonctionnaires des dispositifs leur permettant de sécuriser leurs communications partout où ils se trouvent. Cette fonction s’est avérée plus importante que jamais durant la pandémie. En février 2021, le CST a établi un partenariat avec le Bureau du Conseil privé (BCP) et Services partagés Canada (SPC) pour sécuriser la fonction vidéo et ainsi répondre au besoin qu’avaient les intervenants de tenir des rencontres virtuelles de niveau classifié.

La demande pour ce type de services a continué d’augmenter cette année. Le CST a poursuivi sa collaboration avec ses partenaires afin de soutenir et d’accroître la fonctionnalité de ces services essentiels, ce qui comprend la mise à niveau du matériel et l’accroissement de l’accès aux systèmes.

Il a également continué de gérer le Réseau canadien Très secret (RCTS). Comme en témoigne le nom, il s’agit d’un réseau qui permet aux ministères, aux organismes et aux entrepreneurs autorisés du gouvernement du Canada de stocker et de transmettre de l’information classifiée Très secret. Cette année, le CST a piloté l’initiative des trousses déployables du RCTS qu’il a remises à un nombre limité de ministères clients. Ces trousses facilitent le déploiement de la connectivité du RCTS sur le terrain lorsqu’une installation temporaire est requise par un ministère.

La sécurisation des communications repose sur une cryptographie forte permettant de protéger l’information et de mettre les systèmes à l’abri des cybermenaces.

Dans la dernière année, le CST a contribué à sécuriser les données du gouvernement du Canada en prenant les mesures suivantes :

- offrir des outils, des dispositifs et une expertise cryptographiques;

- mettre en œuvre de nouvelles procédures cryptographiques;

- conseiller le gouvernement et les industries sur l’utilisation de la cryptographie et de nouvelles techniques cryptographiques, par exemple :

- les algorithmes post-quantiques (consulter la section Préparation à l’avenir post quantique);

- le chiffrement homomorphe.

Le CST a contribué à renforcer l’assurance par rapport aux produits de TI employés par les organisations canadiennes en faisant ce qui suit :

- certifier les produits de TI commerciaux conformément aux normes internationales en :

- cryptographie (Programme de validation des modules cryptographiques)

- cybersécurité (Critères communs)

- participer à des organismes de normalisation internationaux.

Il a en outre publié de l’orientation sur le chiffrement à l’intention des Canadiens et des organisations canadiennes :

Cybersécurité : institutions fédérales

Le Centre pour la cybersécurité du CST est chargé des opérations visant à protéger le gouvernement du Canada contre les cybermenaces, comme les rançongiciels et le cyberespionnage. Il travaille de concert avec des partenaires fédéraux, dont SPC et le Secrétariat du Conseil du Trésor (SCT), pour défendre les réseaux et l’information des institutions fédérales, dont les ministères et les organismes gouvernementaux et les sociétés d’État. Dans le présent rapport, le terme ministères englobe les ministères et les organismes.

Défense par couches

Le Centre pour la cybersécurité fait appel à des capteurs autonomes pour détecter toute cyberactivité malveillante sur les réseaux, les systèmes et les infrastructures infonuagiques du gouvernement. Les trois types de capteurs suivants sont déployés : les capteurs au niveau du réseau, les capteurs au niveau du nuage et les capteurs au niveau de l’hôte (sur les ordinateurs portatifs, les ordinateurs de bureau et les serveurs).

Ces capteurs recueillent en toute sécurité des données système et les transmettent au Centre pour la cybersécurité aux fins d’analyse. Des partenaires liés aux infrastructures essentielles, dont des provinces et des territoires, nous envoient également des données techniques tirées de journaux de sécurité de système. Nous pouvons ainsi les protéger et améliorer nos analyses pour le gouvernement du Canada et d’autres partenaires. Des contrôles de protection de la vie privée stricts encadrent ces processus.

Nos outils automatisés et nos analystes spécialisés recherchent des données inhabituelles. Si des activités malveillantes sont détectées, des mesures sont prises pour les contrecarrer. On peut par exemple diriger les capteurs pour qu’ils les bloquent automatiquement.

Les mesures de défense automatisées protègent le gouvernement du Canada contre des activités malveillantes, plus précisément entre trois et cinq milliards d’activités chaque jour; ce chiffre a même déjà atteint sept milliards. Ces activités comptent ce qui suit :

- des tentatives de mappage des systèmes et des réseaux;

- des tentatives d’extraction de l’information de bases de données;

- des domaines malveillants (noms de sites Web et adresses de courriel);

- des adresses IP malveillantes (le code unique identifiant un ordinateur ou un dispositif sur Internet).

Tous les ministères faisant partie du périmètre réseau des services Internet d’entreprise de SPC profitent de cette protection. Cette année, le Centre pour la cybersécurité a aussi déployé des capteurs au niveau de l’hôte afin de fournir un soutien en matière de cyberincidents aux exploitants d’infrastructures essentielles du Canada.

En mars 2022 :

- 70 institutions fédérales avaient déployé nos capteurs au niveau du nuage;

- 79 institutions fédérales avaient déployé des capteurs au niveau de l’hôte sur plus de 730 000 hôtes.

Protection des sociétés d’État

Les sociétés d’État font partie des institutions fédérales et sont donc comprises dans le volet du mandat du CST touchant la cybersécurité. Toutefois, elles fonctionnent indépendamment du gouvernement du Canada et sont responsables de la gestion de leurs propres infrastructures de TI. Chaque société d’État est libre de choisir le niveau de soutien qu’elle souhaite obtenir par rapport aux services offerts aux partenaires des infrastructures essentielles (consulter la section Services de cybersécurité). Certaines sont admissibles à l’ensemble des services auxquels ont droit les ministères principaux du gouvernement.

« Pour le Comité, les conséquences de ce choix sont claires : refuser les services de cyberdéfense du gouvernement équivaut à choisir de rendre les données et l’intégrité des systèmes vulnérables aux cybermenaces les plus avancées du monde. »

En février 2022, le Comité des parlementaires sur la sécurité nationale et le renseignement a publié un rapport sur les mesures de cyberdéfense du gouvernement du Canada. Bien que le Comité ait reconnu que le Canada représentait « un chef de file mondial en défense de ses réseaux contre les cyberattaques », Note de bas de page 2 il a noté que bon nombre des sociétés d’État n’avaient pas choisi de se prévaloir des services de cyberdéfense offerts par le gouvernement du Canada, ce qui posait un risque élevé pour leurs données. Le rapport recommandait donc que le gouvernement étende ses services de cyberdéfense avancés, y compris les capteurs de cyberdéfense du CST, à l’ensemble des organismes fédéraux. Le gouvernement du Canada s’est dit en accord avec la recommandation et le CST explore les options à mettre en œuvre.

Ces services s’ajoutent aux services de cybersécurité qu’offre le Centre pour la cybersécurité aux partenaires liés aux infrastructures essentielles, dont les sociétés d’État. En avril 2021, le Centre pour la cybersécurité a établi un point de contact dédié aux sociétés d’État. Durant l’année, nous avons communiqué avec toutes les sociétés d’État pour nous assurer qu’elles étaient au courant de la grande variété de services à leur disposition ainsi que des avantages potentiels sur le plan de leur cybersécurité. À la suite de cette communication, des dizaines d’autres organisations se sont inscrites aux services du Centre pour la cybersécurité. Des sociétés d’État ont haussé leur niveau de service cette année pour qu’il équivaille à celui des ministères gouvernementaux principaux.

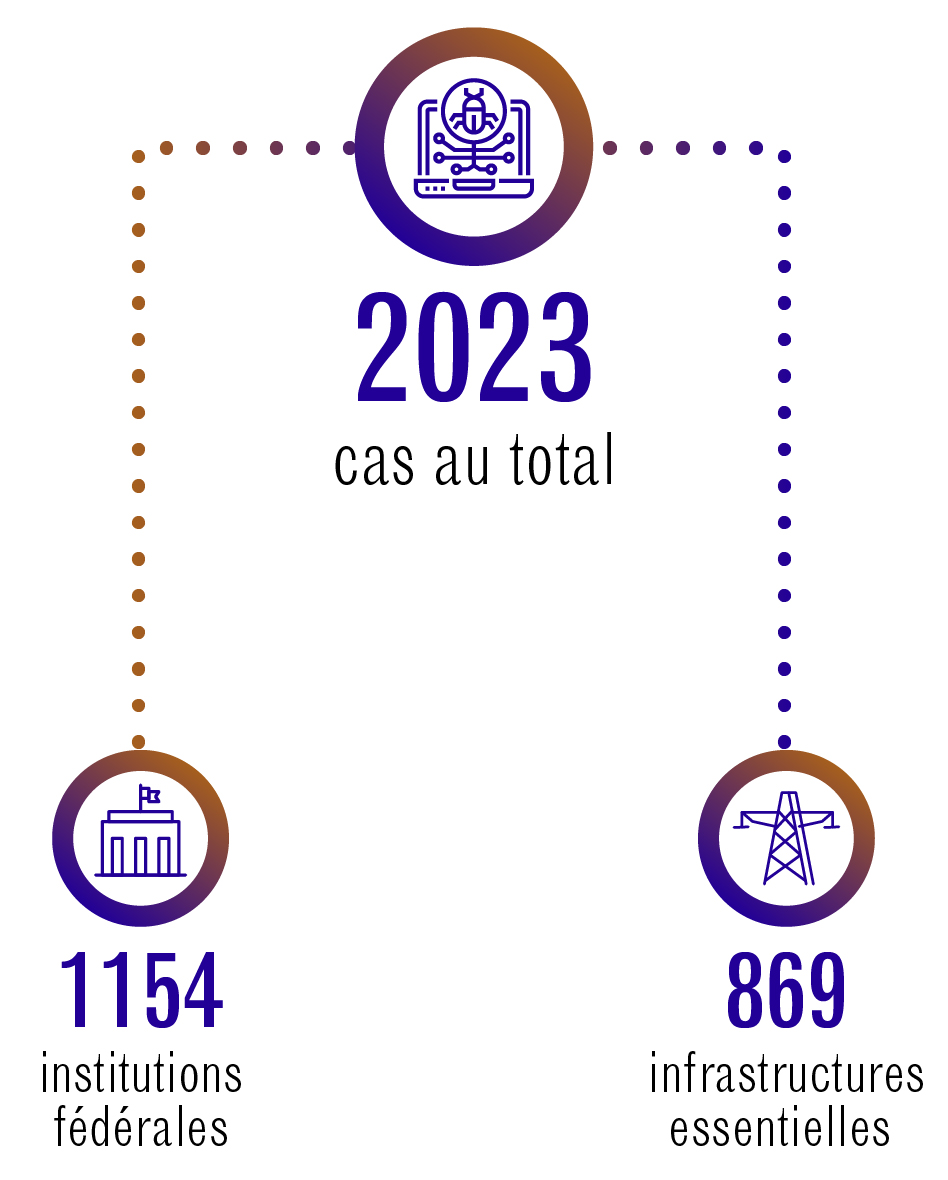

Gestion des incidents

« Cyberincident : Toute tentative non autorisée, réussie ou non, d’avoir accès à une ressource informatique ou à un réseau, de le modifier, de le détruire, de le supprimer ou de le rendre inutilisable. »

La nature de la cybersécurité veut que même les meilleures défenses n’empêchent pas les cyberincidents.

Le Centre pour la cybersécurité fournit un soutien en permanence pour contenir la menace et atténuer les dommages lorsque des cyberincidents touchent des institutions fédérales ou des systèmes d’importance pour le gouvernement du Canada.

Cette année, le Centre pour la cybersécurité a ouvert 2023 cas concernant des incidents de cybersécurité. Ce nombre représente une moyenne de 5,5 incidents par jour. Parmi ces cas, 1154 incidents visaient des institutions fédérales et 869 ciblaient des infrastructures essentielles.

Cas concernant des incidents de cybersécurité pour l’année 2021-2022

Description détaillée - Cas concernant des incidents de cybersécurité pour l’année 2021-2022

2023 cas au total

1154 institutions fédérales

869 infrastructures essentielles

Ces types d’incidents comprennent ce qui suit :

- les activités de reconnaissance menées par des auteurs de menace dotés de techniques sophistiquées;

- les incidents d’hameçonnage (courriels contenant des maliciels);

- les accès non autorisés à des environnements de TI organisationnels;

- les attaques imminentes par rançongiciel;

- les exploits de jour zéro (exploitation de vulnérabilités critiques dans des logiciels n’ayant pas fait l’objet de correctifs).

Selon la nature et la gravité des cas, l’équipe responsable de la gestion des incidents offre les services suivants :

- des messages d’alerte aux victimes;

- des conseils et de l’orientation adaptés;

- une assistance aux fins de reprise des activités;

- des rapports d’analyse;

- des services de criminalistique numérique.

Ces services sont offerts en tout temps. Cette année, le Centre pour la cybersécurité a également proposé un service d’assistance et de coordination pour les interventions en cas d’incidents en vue d’événements importants prévus, dont les suivants :

- les élections fédérales canadiennes de 2021;

- le recensement canadien de 2021;

- la vaccination contre la COVID-19.

Étude de cas : Vulnérabilité Apache Log4j

En décembre 2021, une vulnérabilité de jour zéro dans un produit logiciel utilisé à grande échelle a permis la compromission d’organisations partout dans le monde. Il s’agit de la vulnérabilité Apache Log4j.

Des auteurs de menace pouvaient donc accéder à des dispositifs vulnérables à distance pour voler de l’information, dont des mots de passe et des justificatifs d’identité, ou pour infecter des réseaux au moyen de codes malveillants.

Les équipes du Centre pour la cybersécurité sont rapidement intervenues pour en aviser les partenaires gouvernementaux et les organisations canadiennes. Huit alertes ont été publiées au total.

Le Centre pour la cybersécurité a coordonné la réponse fédérale pour s’assurer que les autres ministères gouvernementaux et les exploitants d’infrastructures essentielles étaient au courant de la menace et savaient comment l’atténuer.

Grâce aux données provenant de nos capteurs au niveau de l’hôte, nous avons pu cerner les dispositifs vulnérables et aider rapidement les équipes de TI des ministères dans leurs efforts pour rétablir leurs activités.

Des analystes du Centre pour la cybersécurité ont déterminé les domaines et les adresses IP associés à la vulnérabilité et les ont bloqués au périmètre réseau.

Cette cybervulnérabilité aurait pu avoir de graves conséquences. Grâce à nos outils de défense automatisés, à nos spécialistes qualifiés ainsi qu’à notre étroite collaboration avec les équipes de TI de SPC, du SCT et de nombreux autres ministères du gouvernement du Canada, la menace a été contenue et neutralisée avant que des dommages importants soient causés.

Collaboration avec des partenaires

Le Centre pour la cybersécurité n’agit jamais seul. Il coordonne ses activités avec des partenaires fédéraux, internationaux et des industries.

À titre d’équipe nationale d’intervention en cas d’incident lié à la sécurité informatique (CSIRT), le Centre pour la cybersécurité met en commun de l’information et de l’expertise avec d’autres CSIRT nationales partout dans le monde. Les CSIRT de chaque pays peuvent ainsi aviser les victimes et résoudre les incidents rapidement.

À l’automne 2021, le Centre pour la cybersécurité et ses partenaires fédéraux ont officialisé la formation d’un groupe opérationnel pour accroître la coordination des interventions en cas de cyberincidents qui pourraient engendrer des répercussions sur le plan de la sécurité nationale. L’Unité de cyberincident nationale se compose d’équipes :

- du CST;

- des FAC;

- du SCRS;

- de la GRC;

- de l’Unité nationale de coordination contre la cybercriminalité (NC3);

- de services de police fédéraux.

Retrait d’éléments d’usurpation

Des cybercriminels créent de faux sites Web, domaines de courrier informatique et profils de médias sociaux pour essayer de piéger des Canadiens afin qu’ils donnent leurs renseignements personnels ou cliquent sur des liens compromis.

Lorsque ces éléments se font passer pour des ministères ou des représentants du gouvernement, cela a pour effet de miner la confiance du public dans les vraies sources et d’exposer des Canadiens à des arnaques potentielles.

Du début de la pandémie au 31 mars 2022, le Centre pour la cybersécurité a coopéré avec des partenaires de l’industrie de confiance et des alliés internationaux pour retirer plus de 11 500 faux domaines.

Cybersécurité : infrastructures essentielles

« En 2021, on a signalé au Centre pour la cybersécurité 304 incidents liés à des rançongiciels ciblant des Canadiens, dont la moitié des victimes avaient un lien avec des infrastructures essentielles. Nous savons toutefois que les cyberincidents sont très peu déclarés et que le nombre réel de victimes est de beaucoup supérieur. »

Le CST a pour mandat de contribuer à l’amélioration de la cyberrésilience des infrastructures essentielles canadiennes. Il s’agit d’une priorité pour le Centre pour la cybersécurité, et la majeure partie de ses efforts cette année ont d’ailleurs visé l’approfondissement et l’élargissement des partenariats avec les exploitants des infrastructures essentielles.

On entend par infrastructures essentielles les services qui sont absolument nécessaires, comme les soins de santé, l’énergie, les finances et les communications. Elles constituent des cibles lucratives pour les groupes criminels misant sur les rançongiciels.

Les infrastructures essentielles sont également ciblées par des auteurs de cybermenace parrainés par des États qui peuvent s’intéresser à des actifs d’infrastructures essentielles dans le but de disposer d’un levier géopolitique. Au début de 2022, le Centre pour la cybersécurité a publié deux avis sur les cybermenaces pour informer les exploitants d’infrastructures essentielles d’activités de cybermenace connues parrainées par la Russie.

Si le CST est au courant d’une cybermenace, par l’intermédiaire du renseignement électromagnétique étranger qu’il recueille ou des activités de cyberdéfense du gouvernement, il transmet l’information au plus grand nombre de fournisseurs d’infrastructures essentielles de confiance possible.

Étude de cas : Soutien offert à la province de Terre-Neuve-et-Labrador

À l’automne 2021, le système de soins de santé de Terre-Neuve-et-Labrador a fait l’objet d’un grave cyberincident. Des milliers d’interventions médicales ont dû être annulées et il y a eu compromission de milliers de dossiers de patients.Note de bas de page 3

Le Centre pour la cybersécurité a travaillé étroitement avec la province et ses partenaires fédéraux pour coordonner la portion TI des mesures à prendre. Il a par exemple déployé une équipe sur place pour qu’elle offre un soutien concret en cybersécurité. Dans les derniers mois, le Centre pour la cybersécurité a conféré les services suivants :

- offrir du soutien sur place (trois semaines);

- fournir de l’assistance à distance;

- donner des avis et des conseils adaptés;

- offrir des services de criminalistique numérique;

- offrir de l’assistance aux fins d’atténuation (reprise des activités);

- communiquer de l’information;

- produire des rapports d’analyse;

- donner des conseils sur la reconstruction de l’infrastructure.

Grâce au financement prévu dans le Budget 2022, le Centre pour la cybersécurité sera plus à même d’apporter ce type d’aide en cas de cyberincidents engendrant de grandes répercussions sur les infrastructures essentielles du Canada.

Secteurs clés

Cette année, le Centre pour la cybersécurité a coopéré avec environ 1000 partenaires liés aux infrastructures essentielles provenant de différents secteurs, dont les suivants :

- le milieu universitaire;

- des sociétés d’État;

- des institutions démocratiques;

- le secteur de l’énergie;

- le secteur des finances;

- le secteur de la santé;

- le secteur des technologies de l’information et des communications;

- des provinces, des territoires et des municipalités;

- de petites et moyennes entreprises;

- le secteur des transports.

Services de cybersécurité

Le Centre pour la cybersécurité encourage les partenaires liés aux infrastructures essentielles admissibles à se prévaloir des services de cybersécurité gratuits et confidentiels qu’il offre, notamment les suivants :

- la gestion des incidents;

- la prestation de renseignement sur les menaces;

- des alertes en cas de cybermenaces (et les mesures d’atténuation connexes);

- des résumés hebdomadaires sur les incidents;

- des informations régulières sur les cybermenaces;

- des avertissements concernant des activités malveillantes sur leur espace IP;

- un accès à sa plateforme d’analyse de maliciels;

- un accès à son flux automatisé de renseignements sur les menaces;

- un service de coopération et de sensibilisation de la collectivité propre à chaque secteur;

- un point de contact désigné au Centre pour la cybersécurité.

Nos services ne remplacent pas les solutions commerciales, mais les informations fiables et les conseils spécialisés que nous offrons aident les fournisseurs des infrastructures essentielles à personnaliser les mesures de cyberdéfense qu’ils adoptent. Les partenaires peuvent choisir le niveau de service qui répond le plus à leurs besoins ou peuvent communiquer avec le Centre pour la cybersécurité afin d’obtenir des avis et des conseils, au besoin.

Plateforme d’analyse de maliciels

Assemblyline est la plateforme de détection et d’analyse de maliciels du Centre pour la cybersécurité. Des analystes y soumettent des fichiers suspects et Assemblyline les vérifie en se fondant sur la base de données unique sur les cybermenaces du Centre pour la cybersécurité. Si un élément est malveillant, Assemblyline présente des détails sur le type de maliciel afin de guider les mesures à prendre.

Au départ, Assemblyline pouvait uniquement être utilisé dans l’enceinte du CST sur le réseau classifié et servait à défendre le gouvernement du Canada contre les cybermenaces. Or, avec les années, il a été possible d’offrir cet outil à l’externe pour que d’autres défenseurs de la cybersécurité puissent en tirer profit.

La première version du logiciel pour Assemblyline du CST date de 2017; d’autres intervenants ont pu construire leurs propres plateformes en se basant sur le code fourni. Plus de 3000 organisations ont téléchargé ces versions d’Assembly à créer soi-même. Le Centre pour la cybersécurité a depuis recréé Assemblyline de toutes pièces.

Assemblyline 4 (en anglais seulement) qui est la plus récente version, est compatible avec le nuage. Il présente une nouvelle base de données, une nouvelle interface utilisateur et de nouvelles capacités de détection de maliciels. Il est accessible en tant que logiciel de source ouverte depuis janvier 2020 et sa mise en œuvre sur notre réseau classifié est terminée depuis février 2022.

Entretemps, nous avons créé deux nouvelles plateformes Assemblyline pouvant être utilisées gratuitement par nos partenaires externes : une pour la clientèle gouvernementale et l’autre pour les partenaires liés aux infrastructures essentielles. Ces deux plateformes sont le fruit d’investissements importants réalisés dans notre infrastructure TI durant la pandémie. Grâce au travail préparatoire mené dans le cadre de ces efforts, nous pouvons maintenant offrir un nombre accru de services au niveau non classifié et au niveau Protégé B (une classification de sécuritéintermédiaire).

Désormais, plutôt que de transmettre par courriel des fichiers au Centre pour la cybersécurité et attendre plusieurs jours pour obtenir une analyse manuelle, les partenaires externes se connectent simplement à leur compte, soumettent des fichiers suspects aux fins d’analyse et obtiennent un résultat en quelques minutes.

Sommaire d'Assemblyline 4

| Date | Format | Auditoire | Classification | Nombre d’organisations |

|---|---|---|---|---|

| Janvier 2020 | Logiciel de source ouverte | Pour tout le monde | Non classifié | Aucun suivi |

| Juillet 2020 | Plateforme externe | Clientèle gouvernementale | Protégé B | 32 ministères |

| Mars 2021 | Plateforme externe | Infrastructures essentielles | Non classifié | 133 organisations |

| Février 2022 | Mise à niveau – plateforme interne | Défenseurs de la cybersécurité du CST | ClassiClassifiéfied | Aucun client externe |

Flux automatisé de renseignements sur les menaces

Aventail est le service de diffusion automatisée de renseignements sur les menaces du Centre pour la cybersécurité. Il met à la disposition des partenaires liés aux infrastructures essentielles de l’information pertinente et vérifiée sur les indicateurs de compromission extrêmement rapidement. Les indicateurs de compromission sont des détails sur les cybermenaces, par exemple :

- les domaines et les URL (éléments d’adresses Web);

- les adresses IP (codes numériques qui identifient les dispositifs sur Internet).

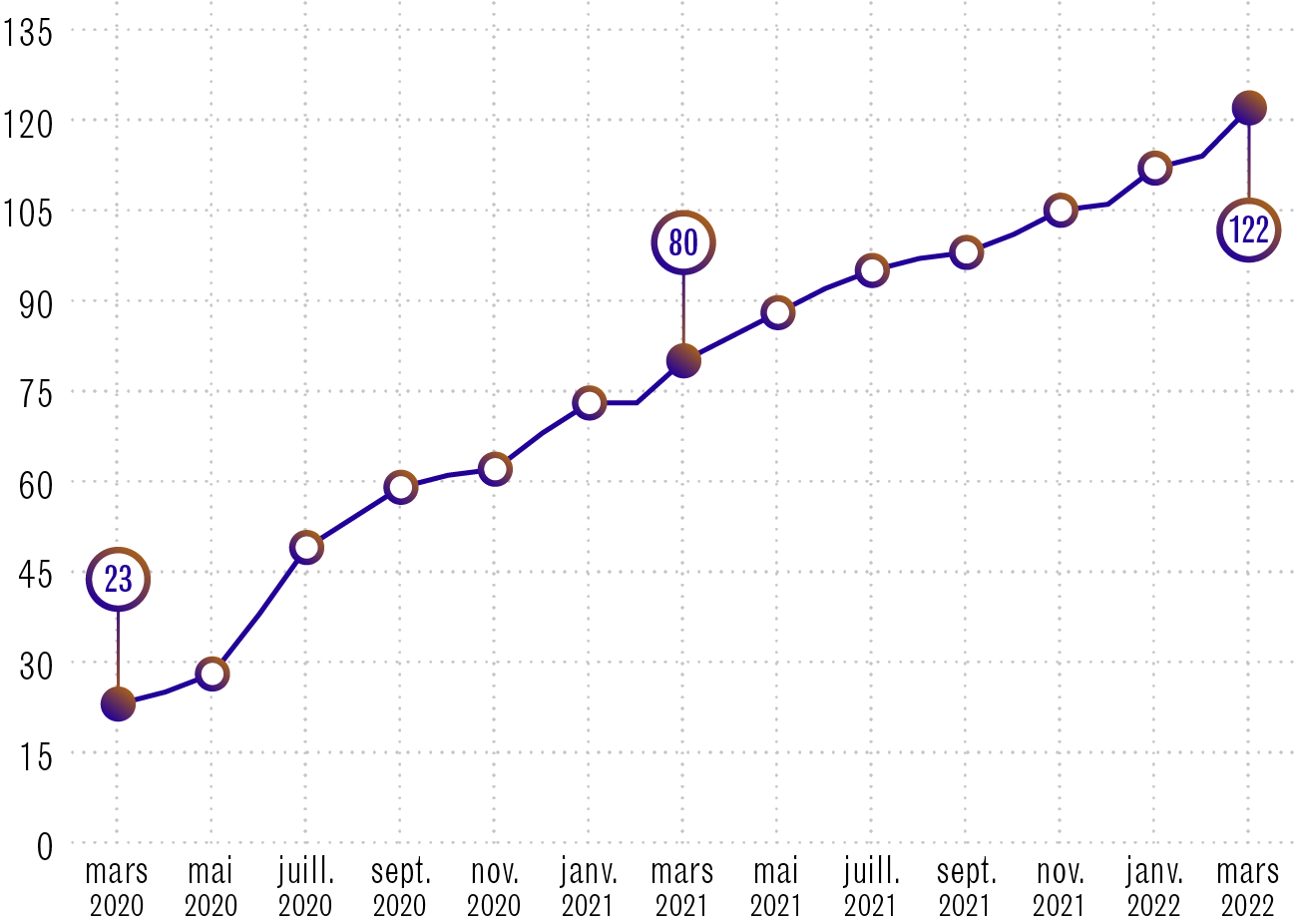

Des défenseurs de la cybersécurité ont recours aux indicateurs de compromission pour prévenir et atténuer toute activité malveillante sur leurs réseaux. Cette année, Aventail a transmis 46 965 indicateurs de compromission uniques. Il s’agit d’une moyenne quotidienne de 129 indicateurs de compromission.

Partenaires d’Aventail

Description détaillée - Partenaires d’Aventail

| Dates | Nombre de partenaires d’Aventail |

|---|---|

| Mars 2020 | 23 |

| Mai 2020 | 28 |

| Juillet 2020 | 49 |

| Septembre 2020 | 59 |

| Novembre 2020 | 62 |

| Janvier 2021 | 73 |

| Septembre 2021 | 80 |

| Mars 2021 | 88 |

| Mai 2021 | 95 |

| Juillet 2021 | 98 |

| Novembre 2021 | 105 |

| Janvier 2022 | 112 |

| Mars 2022 | 122 |

Depuis 2017, le CST transmet son flux de renseignements sur les menaces aux ministères du gouvernement du Canada et à ses partenaires de la collectivité des cinq. En mars 2020, le Centre pour la cybersécurité a lancé Aventail pour pouvoir transmettre directement l’information à ses partenaires liés aux infrastructures essentielles. Cette année, la clientèle d’Aventail est passée de 80 à 122 partenaires liés aux infrastructures essentielles.

Le Centre pour la cybersécurité met aussi Aventail à la disposition de l’Autorité canadienne pour les enregistrements Internet (CIRA) afin d’améliorer le Bouclier canadien, dont l’objectif est de bloquer les menaces.

Aventail s’inscrit dans la stratégie du Centre pour la cybersécurité qui vise à créer des outils et à établir des partenariats qui améliorent la cybersécurité au Canada.

Protection de l’infrastructure énergétique du Canada

« (La) probabilité qu’une cyberattaque puisse avoir un impact sur le secteur canadien de l’électricité est plus élevée qu’elle aurait pu l’être autrement en raison des liens qui existent entre les réseaux électriques américains et canadiens. »

En février 2021, le premier ministre du Canada et le président des États-Unis ont annoncé une feuille de route pour un partenariat renouvelé États-Unis–Canada, comportant un engagement à accroître la cyberrésilience de l’infrastructure énergétique transfrontalière conjointe. Cette année, le Centre pour la cybersécurité a poursuivi sa collaboration avec ses partenaires américains et canadiens en vue de répondre à cette priorité stratégique conjointe.

Par exemple, en août 2021, Ressources naturelles Canada a annoncé le financement fédéral du Programme de la flamme bleue . Il s’agit d’un partenariat bilatéral d’échange d’information entre le Centre pour la cybersécurité et l’Association canadienne du gaz (ACG).

Les organisations participantes ont la possibilité de transmettre les données de leur réseau au Centre pour la cybersécurité aux fins d’analyse. Le Centre peut ainsi brosser un tableau précis des menaces qui guettent le secteur du gaz naturel. En retour, le Centre pour la cybersécurité peut transmettre des renseignements sur les menaces selon les besoins de chacun des membres de l’ACG.

Le partenariat avec l’ACG suit un modèle établi entre le Centre pour la cybersécurité et la Société indépendante d’exploitation du réseau d’électricité (SIERE) de l’Ontario, qui s’inscrit dans l’initiative Lighthouse (en anlgais seulement) de la SIERE. Les deux collaborations se poursuivent en 2022.

Protection du secteur de la santé

Comme le mentionnait le rapport annuel du CST l’an dernier, les cybermenaces ciblant le secteur de la santé du Canada se sont accrues durant la pandémie, poussant même le Centre pour la cybersécurité à inscrire à ses services de cybersécurité plus de 100 nouveaux organismes de santé entre 2020 et 2021. La participation est demeurée forte cette année; environ 140 organismes ont régulièrement assisté aux séances virtuelles destinées à la collectivité de la santé.

En mars 2021, le Centre pour la cybersécurité a commencé un programme d’urgence visant à amplifier la cybersécurité entourant la vaccination contre la COVID-19 et la réponse à la pandémie. Le programme appelé Armure canadienne était ouvert à tous les organismes canadiens participant au développement ou à la livraison des vaccins contre la COVID-19.

Le Centre pour la cybersécurité a conclu un contrat avec CIRA afin d’offrir des licences à son service de pare-feu DNS. L’acronyme DNS signifie Domain Name System (système de noms de domaine). Ce système sert de répertoire Internet et permet de convertir les adresses Web lisibles pour un humain en adresses IP lisibles pour les machines. Ainsi, un pare-feu DNS protège les utilisateurs en les empêchant de se connecter à des sites Web malveillants connus.

Outre cette protection grâce au pare-feu DNS, les organismes de santé ont bénéficié des analyses du Centre pour la cybersécurité. En analysant le trafic DNS, le Centre pour la cybersécurité a détecté des domaines potentiellement malveillants qui étaient inconnus auparavant. Il en a avisé les organismes pour enquêter sur ces possibles compromissions et les atténuer, le cas échéant.

Neuf organismes ont pris part au programme, dont des hôpitaux, des autorités sanitaires et des fabricants biopharmaceutiques. La partie du programme relative aux licences a pris fin à la fin de mars 2022, mais les analyses du Centre pour la cybersécurité se poursuivent pour les organismes participants.

Protection des institutions démocratiques

Les élections fédérales canadiennes de 2021 ont eu lieu le 20 septembre 2021. S’appuyant sur l’expérience acquise par le CST lors d’élections antérieures, le Centre pour la cybersécurité a collaboré avec Élections Canada pour :

- veiller à la mise en place de mesures de cyberdéfense rigoureuses et efficaces afin de protéger les systèmes et les réseaux d’Élections Canada;

- préparer et mener des exercices de simulation basés sur la cybersécurité pour mettre à l’essai les processus de prise de décision et de coordination;

- assurer une gestion et une surveillance des cyberincidents durant la période électorale.

Le Centre pour la cybersécurité a communiqué avec les partis politiques fédéraux enregistrés pour déterminer leurs préoccupations principales en matière de cybersécurité. Il s’est fondé sur l’information obtenue pour leur présenter des conseils et de l’information sur les menaces qui répondent à leurs priorités.

Il a aussi travaillé de concert avec la Commission des débats des chefs et le Musée canadien de l’histoire (où se tenaient les débats des chefs) pour examiner leurs infrastructures TI et les conseiller sur le plan de la cybersécurité.

En dehors des périodes d’élections fédérales, le Centre a continué de coopérer avec le BCP pour renforcer les institutions démocratiques du Canada, dont :

- Élections Canada;

- les partis politiques fédéraux enregistrés;

- les autorités électorales provinciales et territoriales.

Le Centre a produit des conseils sur des sujets qui intéressent le secteur visé, y compris des documents d’orientation et un nouveau cours du Carrefour de l’apprentissage portant sur la cybersécurité pour les partis politiques.

Protection des Canadiens contre l’hameçonnage

Les tentatives d’hameçonnage se produisent malheureusement très souvent. Il s’agit en fait de messages non sollicités qu’envoient des cybercriminels pour tenter d’arnaquer des victimes par l’intermédiaire d’appels téléphoniques, de courriels, de messages directs sur les médias sociaux ou de messages textes (hameçonnage par message texte).

Le Centre pour la cybersécurité collabore avec certains partenaires des secteurs des télécommunications et des finances afin de protéger les Canadiens contre les activités d’hameçonnage et d’hameçonnage par message texte. Les partenaires concernés informent les autres partenaires des sites qui sont potentiellement malveillants. Chaque partenaire peut ensuite examiner et utiliser l’information en fonction de son mandat respectif. À titre d’exemple, le Centre pour la cybersécurité peut ajouter un site Web à sa liste de sites bloqués ou aviser les partenaires de l’industrie de confiance pour qu’ils retirent le site en question.

En septembre 2021, le Centre pour la cybersécurité a mis en œuvre un nouveau centre de mise en commun permettant de vérifier et de consigner automatiquement ces cybermenaces. Ainsi, les partenaires peuvent désormais atténuer ces cybermenaces extrêmement rapidement afin de protéger les Canadiens contre l’hameçonnage.

Sondage auprès de petites et moyennes organisations

À l’automne 2021, le Centre pour la cybersécurité et la Chambre de commerce de la Colombie-Britannique ont mené un sondage sur la cybersécurité auprès de petites et moyennes organisations canadiennes.Note de bas de page 4 Selon les résultats :

- la plupart des entreprises (61 %) ont été victimes d’un incident de cybersécurité;

- seul le quart de ces victimes (26 %) ont signalé l’incident aux forces de l’ordre;

- la majorité des propriétaires d’entreprise (85 %) ne savaient pas que le gouvernement du Canada offrait une assistance en matière de cybersécurité aux petites et moyennes entreprises;

- plus de la moitié (52 %) des propriétaires d’entreprise ne savaient pas à qui s’adresser pour signaler un cybercrime.

À la suite du sondage, le Centre pour la cybersécurité a collaboré avec des partenaires fédéraux pour rédiger un document de sensibilisation concernant les ressources en matière de cybersécurité auxquelles ont accès les petites et moyennes entreprises. Le Centre est aussi en voie de concevoir « Les cinq outils essentiels », un ensemble d’outils de base à l’intention des entreprises qui contient les mesures de cybersécurité minimales à adopter, lesquelles sont présentées sous forme d’aide-mémoire pratique.

Nouveau portail de signalement des cyberincidents

Depuis mai 2021, le Centre pour la cybersécurité offre une nouvelle fonction sur son site Web afin de faciliter le signalement de cyberincidents.

Le signalement de cyberincidents permet au Centre pour la cybersécurité d’assurer la sécurité des activités du Canada et des Canadiens en ligne, car il peut dresser un tableau précis du contexte de cybersécurité. Il se base sur cette information pour aiguiller ses avis, ses conseils et ses services.

Grâce au portail, les ministères du gouvernement, les exploitants d’infrastructures essentielles et les praticiens en TI peuvent signaler des incidents directement au Centre pour la cybersécurité. Selon les circonstances, il peut leur offrir des avis et des conseils.

Le portail dirige les Canadiens ainsi que les petites et moyennes organisations vers le partenaire compétent en fonction des différents types d’incidents. Par exemple, la GRC ou le service de police local mène des enquêtes sur les cybercrimes, alors que le Centre de notification des pourriels est chargé de recueillir les plaintes relatives aux courriels et aux messages textes non sollicités.

Renforcement de la résilience numérique du Canada

Le CST travaille à améliorer la résilience numérique générale du Canada en misant sur l’échange d’information ainsi que la prestation de conseils et de formation.

Transmission du flux de renseignements sur les menaces pour donner un avantage aux Canadiens

Le Centre pour la cybersécurité coopère avec des partenaires de confiance pour accroître la cybersécurité des Canadiens dans leur vie quotidienne. Le partenariat entre CIRA et le Centre pour la cybersécurité en est un excellent exemple.

Le Bouclier canadien de CIRA est un service gratuit qui sert à protéger la vie privée des Canadiens lorsqu’ils mènent des activités sur leurs réseaux domestiques et leurs dispositifs personnels. Il offre en outre une option qui permet de bloquer les menaces en empêchant les utilisateurs de se connecter par inadvertance à des sites malveillants connus. Le Centre pour la cybersécurité communique son flux automatisé de renseignements sur les menaces à CIRA; toute menace détectée par le Centre sera ainsi bloquée par le Bouclier canadien.

Le 31 mars 2022, plus de 177 000 utilisateurs s’étaient inscrits aux services de blocage des menaces du Bouclier canadien, qui ont permis de bloquer plus de 88 millions d’activités cette année.

Rapports et conseils

Le Centre pour la cybersécurité renforce la cyberrésilience et sensibilise la population à cet égard en rédigeant des rapports et des documents d’orientation publics.

Rapports et évaluations

Cette année, le Centre pour la cybersécurité a publié les trois rapports approfondis qui suivent :

- Cybermenaces contre le processus démocratique du Canada : mise à jour de juillet 2021;

- Les cybermenaces visant les technologies opérationnelles;

- La menace des rançongiciels en 2021.

Il a également publié deux courts bulletins sur les activités de cybermenace parrainées par la Russie. Ses rapports sur les cybermenaces sont basés sur une combinaison de sources classifiées et de sources publiques, dont les suivantes :

- les rapports de source ouverte des industries;

- les connaissances opérationnelles découlant des activités de cyberdéfense du CST;

- du renseignement classifié découlant du programme de renseignement électromagnétique étranger du CST;

- du renseignement provenant des partenaires de la collectivité des cinq (États-Unis, Royaume-Uni, Australie et Nouvelle-Zélande).

Documents d’orientation

Cette année, le Centre pour la cybersécurité a publié 30 publications présentant des avis et des conseils. Il a aussi ajouté une fonction de filtrage à son site Web pour faciliter la recherche de ressources pour les Canadiens.

Compte tenu de l’augmentation marquée des incidents par rançongiciel dans les deux dernières années, le Centre pour la cybersécurité a créé une page consacrée aux rançongiciels sur son site Web en décembre 2021. La page contient des rapports sur les menaces, des documents d’orientation et une lettre ouverte destinée aux organisations canadiennes signée par quatre ministres du gouvernement canadien. Le nouveau Guide sur les rançongiciels présente des avis détaillés sur les mesures à prendre pour se défendre contre les rançongiciels et pour assurer la reprise des activités en cas d’incident.

Cette année, les documents d’orientation du Centre pour la cybersécurité qui sont présentés ci-dessous ont porté sur les « maillons faibles » les plus couramment exploités par les pirates recourant aux rançongiciels :

- Empreinte numérique;

- Facteurs à considérer en matière de cybersécurité pour votre site Web;

- Reconnaître les courriels malveillants;

- Stratégies pour protéger les systèmes d’application Web contre les attaques par bourrage d’identifiants.

Plusieurs documents d’orientation sont axés sur les menaces visant les infrastructures essentielles :

- Facteurs relatifs à la sécurité à considérer pour les systèmes de contrôle industriels;

- Protéger le matériel de recherche médicale contre les cybermenaces;

- La cybersécurité et les dispositifs médicaux connectés.

Le Centre a aussi élaboré des guides sur des sujets prioritaires pour les institutions démocratiques, dont les suivants :

- Repérer les cas de mésinformation, désinformation et malinformation;

- L’organisation bénévole et l’accès sécurisé;

- Facteurs à considérer en matière de sécurité pour les systèmes de registre électronique du scrutin;

- Facteurs à considérer lors de l’utilisation des médias sociaux dans votre organisation.

Avis et alertes

Le Centre pour la cybersécurité a publié des avis et des alertes à l’intention des professionnels des TI. Ils présentent des mesures recommandées pour contrer certaines cybermenaces, comme l’application régulière de mises à jour logicielles (avis), et pour atténuer des vulnérabilités critiques (alertes).

Par exemple, en décembre 2021, le Centre pour la cybersécurité a publié un avis conjoint et huit alertes portant sur la vulnérabilité Apache Log4j.

Ces avis et alertes sont publiés sur notre site Web et nos comptes de médias sociaux. Les clients du Centre pour la cybersécurité les reçoivent également par courriel. Le 31 mars 2022, 2701 personnes provenant de 832 organisations s’étaient inscrites à ce service.

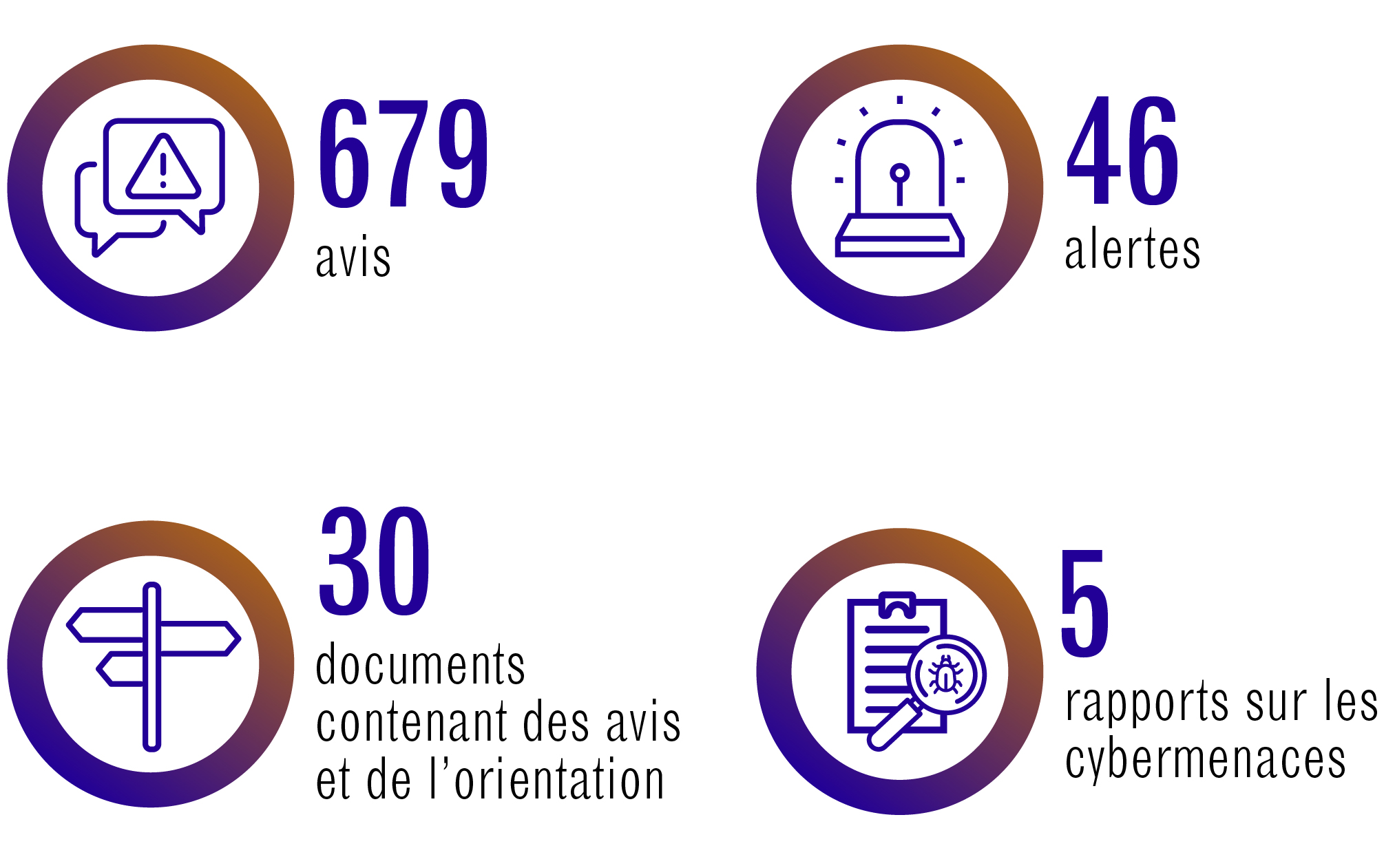

Les rapports publics du Centre pour la cybersécurité en chiffres

Description détaillée - Les rapports publics du Centre pour la cybersécurité en chiffres

679 avis

46 alertes

30 documents contenant des avis et de l’orientation

5 rapports sur les cybermenaces

Pensez cybersécurité

La campagne nationale de sensibilisation publique appelée Pensez cybersécurité a pour objectif d’offrir aux Canadiens des conseils simples en matière de cybersécurité qu’ils peuvent appliquer dans leur vie quotidienne. Le mois de novembre 2021 a marqué les dix ans de la campagne Pensez cybersécurité, qui aide les Canadiens à mener leurs activités en ligne en toute sécurité.

Ressources liées à la campagne Pensez cybersécurité

Cette année, les rançongiciels ont été le thème central de la campagne :

- Soyez préparé : comment votre entreprise peut se protéger contre les attaques par rançongiciels;

- Rançongiciel 101 : Comment assurer votre cybersécurité?;

- Vidéo : Maliciels et rançongiciels

- Rançongiciels : Sauvegardez vos données, sinon….

Dans le cadre de la campagne de cette année, différentes ressources ont été créées à l’intention des aînés canadiens, dont les documents suivants :

- Liste de vérification de cybersécurité;

- Comment les adultes âgés peuvent se protéger contre les principales cybermenaces;

- De vrais exemples de faux courriels;

- Pensez cybersécurité pour vous protéger en ligne.

Les responsables de la campagne ont également rédigé du contenu ciblant les jeunes et les familles, par exemple les documents suivants :

- Les menaces à la cybersécurité que toute la famille doit surveiller;

- Qu’y a-t-il dans ton sac à dos cybersécuritaire?;

- Comment éviter de partager trop de renseignements en ligne;

- A Cahier d’exercices pour enfants (il contient des jeux et des questionnaires sur la « formation pour devenir un cyberagent »).

En décembre 2021, la campagne Pensez cybersécurité a répandu la joie des Fêtes et a sensibilisé la population à la cybersécurité en publiant ce qui suit :

- le Guide cadeau Pensez cybersécurité de 2021;

- le vidéo Coupe-feu de foyer festif;

- les ensembles de réseau domestique en pain d’épices.

Le vidéo Coupe-feu de foyer festif présente des chants de Noël en anglais et en français dont la thématique est la cybersécurité. Les ensembles en pain d’épices comprennent des conseils pour sécuriser les routeurs domestiques et les ordinateurs portables à même les directives de décoration. Le CST a transmis de véritables ensembles en pain d’épices à 27 partenaires externes, dont 18 ont fait résonner nos conseils en partageant leurs créations sur les médias sociaux.

Mois de la sensibilisation à la cybersécurité

Octobre est le Mois de la sensibilisation à la cybersécurité (MSC) au Canada. Cette année, le thème « La vie en ligne » a été choisi pour refléter à quel point Internet nous a permis de rester connectés durant la pandémie. Les responsables de la campagne Pensez cybersécurité sont les organisateurs principaux du MSC au Canada. Ils travaillent avec des partenaires externes pour promouvoir la cybersécurité par l’intermédiaire de ce qui suit :

- des ressources accessibles;

- des conférences.

Cette année, la liste des partenaires du MSC comptait plus de 300 organisations (une augmentation de 35 %) et les demandes reçues concernant les conférences ont doublé. Nous avons co-créé du contenu avec les intervenants suivants :

- l’Association des banquiers canadiens;

- CIRA;

- MediaSmarts;

- Microsoft.

Au moins 247 partenaires ont partagé le contenu du MSC, dont :

- des institutions fédérales;

- des provinces, territoires et municipalités;

- des partenaires de l’industrie.

Médias sociaux

Notre équipe des médias sociaux publie quotidiennement du contenu pour les comptes du CST, du Centre pour la cybersécurité et de la campagne Pensez cybersécurité. Cette année, nos comptes de médias sociaux ont partagé ce qui suit :

- des alertes et des avis en matière de cybersécurité;

- des conseils et des ressources en matière de cybersécurité;

- des rapports publics;

- des possibilités d’emploi et des activités de recrutement;

- le mandat et l’histoire du CST;

- des initiatives en matière d’équité, de diversité et d’inclusion au CST;

- des initiatives de sensibilisation;

- des collaborations avec des partenaires internationaux.

Les médias sociaux en chiffres

Le CST détient 17 comptes de médias sociaux sur cinq plateformes différentes : Twitter, Facebook, LinkedIn, Instagram et YouTube. Ces comptes représentent le CST, le Centre pour la cybersécurité et la campagne Pensez cybersécurité dans les deux langues officielles. Combinées, les publications de l’ensemble des comptes du CST du 1er avril 2021 au 31 mars 2022 ont été vues 6,6 millions de fois.

Totalisant environ 55 000 abonnés, le compte de la campagne Pensez cybersécurité constitue notre plus grande présence sur Twitter; sa présence équivaut en fait à celles du CST et du Centre pour la cybersécurité ensemble. Cette année, le nombre d’abonnés du compte Twitter de la campagne Pensez cybersécurité est demeuré stable, alors que le nombre d’abonnés du compte Facebook a quelque peu chuté. Chacun des autres comptes a enregistré une augmentation du nombre d’abonnés se chiffrant à entre 13 et 43 %.

Le tableau ci-dessous présente le nombre d’abonnés francophones et anglophones combinés de nos comptes de médias sociaux en date du 31 mars 2022. Les chiffres sont arrondis au millier le plus près. Les changements de pourcentage sont pour une année à l’autre.

| Plateforme | Compte | Abonnés | Changement |

|---|---|---|---|

|

CST | 21 000 | 13 % |

| Centre pour la cybersécurité | 27 000 | 38 % | |

| Centre pour la cybersécurité | 55 000 | 0.4 % | |

|

Pensez cybersécurité | 52 000 | - 1.4 % |

|

CST | 10 000 | 43 % |

| Pensez cybersécurité | 2 000 | 38 % | |

|

CST | 2 000 | - |

| Pensez cybersécurité | 3 000 | 28 % | |

|

CST | 500 | 43 % |

Carrefour de l’apprentissage

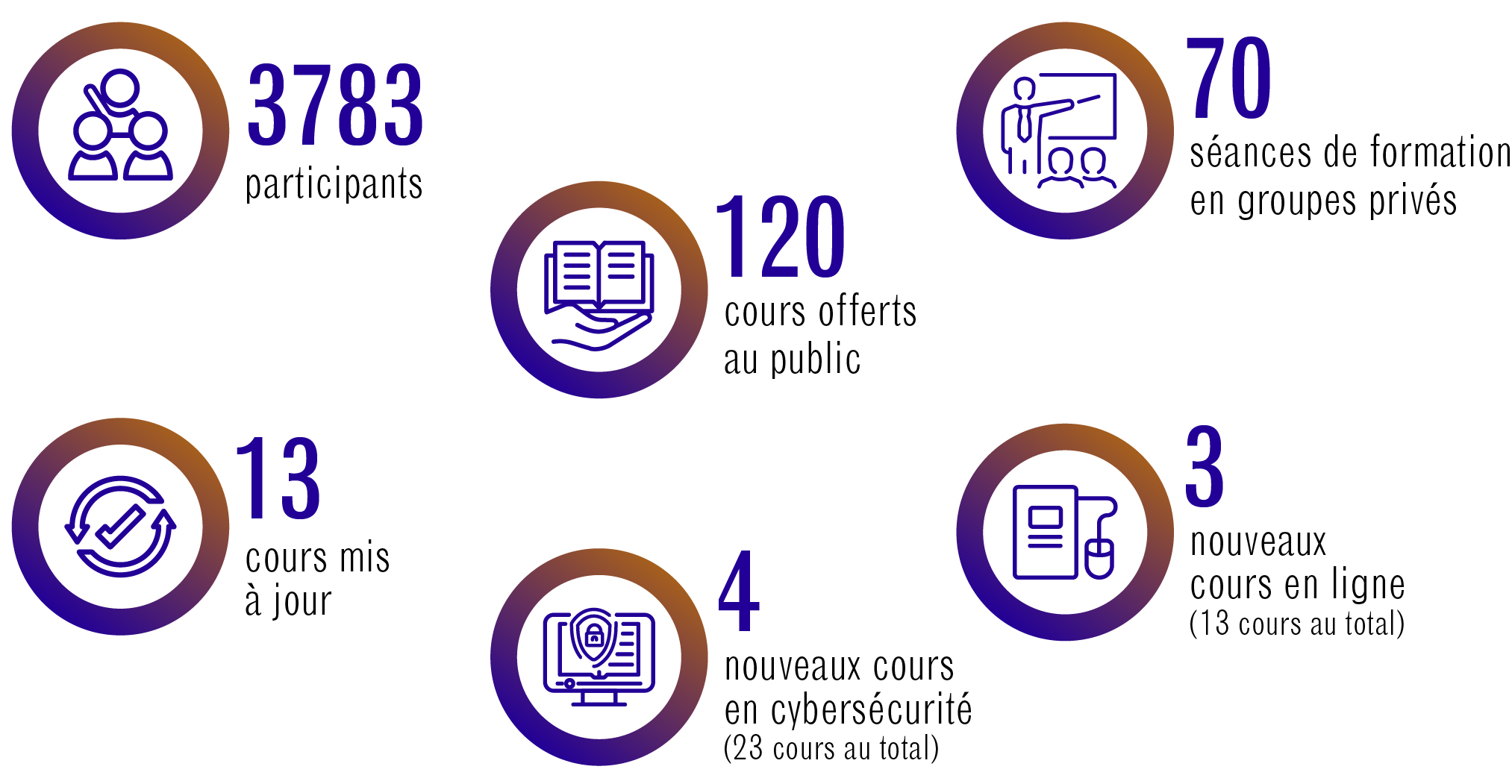

Le Carrefour de l’apprentissage est établi au Centre pour la cybersécurité et offre de la formation en vue d’améliorer la cybersécurité du gouvernement du Canada et des organisations liées aux infrastructures essentielles.

Le Carrefour de l’apprentissage de 2021 à 2022

Description détaillée - Le Carrefour de l’apprentissage de 2021 à 2022

3 783 participants

70 séances de formation en groupe privés

120 cours offerts au public

13 cours mis à jour

3 nouveaux cours en ligne (13 cours au total)

4 nouveaux cours en cybersécurité (23 cours au total)

Formation pour les petites et moyennes organisations

Le Carrefour de l’apprentissage collabore avec Innovation, Sciences et Développement économique Canada (ISDE) pour élaborer des cours gratuits en cybersécurité à l’intention des petites et moyennes organisations. La série d’apprentissage en ligne d’ISDE comporte 14 modules que les apprenants peuvent réaliser à leur propre rythme. Ces modules ont été conçus pour des apprenants qui ont des connaissances techniques minimales. Ils peuvent être réalisés dans le cadre du processus de certification de CyberSécuritaire Canada ou simplement pour améliorer ses cyberconnaissances et sa cyberrésilience.

Formation à l’intention des fonctionnaires

Cette année, le Carrefour de l’apprentissage a renouvelé sa collaboration avec l’École de la fonction publique du Canada (EFPC) et offrira un programme normalisé en cybersécurité pour tous les fonctionnaires fédéraux. Par exemple, le Carrefour de l’apprentissage et l’EFPC ont créé ensemble un cours en ligne visant à offrir des connaissances de base sur l’informatique en nuage aux fonctionnaires ne travaillant pas dans le domaine technique. Il s’agit d’un sujet prioritaire pour la fonction publique, car la migration de l’infrastructure TI des ministères vers le nuage se poursuit.

Relations avec le milieu universitaire

Il est nécessaire pour le Canada de disposer d’un effectif doté de compétences en cybersécurité; cette nécessité ne fera que s’accroître. Le Centre pour la cybersécurité coopère avec des établissements d’enseignement pour constituer un bassin de talents canadiens en cybersécurité. Cette année, l’équipe Relations et collaboration avec le milieu universitaire :

- a conseillé des établissements d’enseignement sur le contenu de leur programme d’enseignement;

- a tenu à jour des ressources sur les carrières possibles en cybersécurité, dont ce qui suit :

- les certifications;

- les programmes post-secondaires.

Engagement communautaire

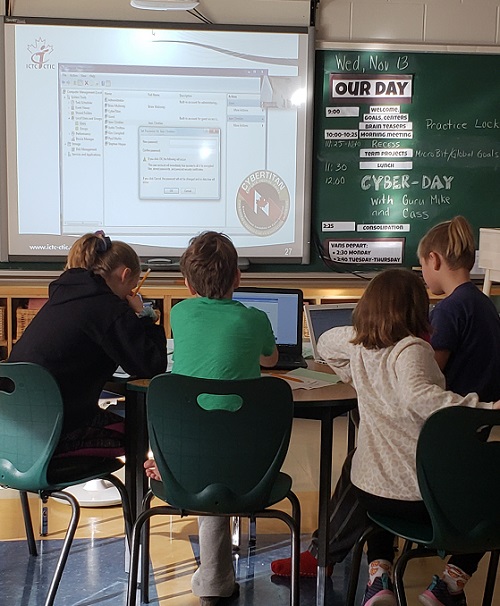

Le CST mène des activités d’engagement communautaire pour conscientiser la population et inspirer la prochaine génération de défenseurs de la cybersécurité.

Les mesures découlant de la pandémie ont bien sûr continué de limiter la tenue d’activités en personne en 2021, mais des employés du CST se sont portés volontaires pour offrir six présentations virtuelles à quelque 200 élèves de l’Ontario afin qu’ils sachent comment sécuriser leurs dispositifs et leurs comptes. Des volontaires du CST ont aussi offert des séances virtuelles liées à Raspberry Pi dans des écoles francophones de la région de la capitale nationale.

Le CST a renouvelé son partenariat avec Hackergal, un organisme sans but lucratif canadien qui enseigne aux filles, aux filles trans et aux élèves non binaires à coder. Nous avons fourni du contenu dans le cadre des campagnes de médias sociaux de Hackergal, notamment pour la Journée de la protection des données et le Mois de l’histoire des Noirs. Des employés du CST se sont également porté volontaire pour mener les activités suivantes :

- offrir du mentorat à des étudiants;

- évaluer des soumissions au programmathon;

- participer à des groupes de discussion virtuels;

- prononcer des discours;

- rédiger des blogues;

- créer des vidéos d’apprentissage.

Nous avons aussi poursuivi notre partenariat avec Cyber Titan; nous leur avons remis du contenu et offert les services d’un conférencier principal dans le cadre de leur concours en ligne sur la cyberdéfense, auquel ont participé de jeunes Canadiens de la 7e à la 12e année.

« Grâce au soutien du CST, Hackergal a permis à plus de 25 000 filles et personnes s’identifiant comme des filles du Canada d’acquérir des compétences en codage et en littératie numérique depuis 2017. Nous sommes fiers du partenariat que nous avons établi avec le CST; il nous permet de surmonter les obstacles auxquels sont confrontées les filles et de réduire l’écart entre les sexes dans le domaine des technologies au Canada. »

Innovation

Les technologies ne cessent d’évoluer. Le CST consacre du temps, de l’énergie et de l’expertise pour trouver de nouvelles solutions afin de surmonter les défis actuels et futurs.

Recherches universitaires

L' Institut Tutte pour les mathématiques et le calcul (ITMC) est un institut de recherche basé au CST. Ses chercheurs collaborent avec les universités et l’industrie pour relever des défis scientifiques entourant la mission du CST.

Dans la dernière année, les chercheurs de l’ITMC ont collaboré avec des partenaires à l’interne et à l’externe sur des problèmes de recherche, dont :

- la détection de faux profils de médias sociaux par l’intermédiaire de l’apprentissage machine;

- la réduction du nombre de faux positifs dans la détection de maliciels;

- le traitement de données chiffrées sans les avoir d’abord déchiffrées;

- l’accélération de la détection des pourriels et des courriels d’hameçonnage en regroupant le trafic similaire en grappes;

- le recours à l’intelligence artificielle pour séparer les activités de réseau malveillantes des activités inhabituelles mais anodines.

L’ITMC a également fait de la recherche sur la cryptographie et la cryptographie post-quantique (voir la prochaine section).

Bien que certains aspects du travail que réalise l’ITMC soient classifiés, l’Institut publie ses recherches originales lorsqu’il le peut; les collectivités de recherche et de source ouverte externes peuvent ainsi en profiter. Dans la dernière année, les chercheurs de l’ITMC ont publié ce qui suit :

- des articles dans des revues avec comité de lecture;

- des documents de conférence;

- des versions de code de source ouverte;

- un manuel.

Les chercheurs de l’ITMC ont organisé sept conférences virtuelles et ont participé à des dizaines d’autres conférences. Plus de 2,5 millions de téléchargements s’effectuent chaque mois à partir des librairies logicielles de l’ITMC.

En décembre 2021, l’ITMC a célébré ses dix ans d’existence.

Préparation à l’avenir post-quantique

Nous recourons à la cryptographie tous les jours pour stocker et transmettre en toute sécurité des données, par exemple lorsque nous effectuons des transactions bancaires ou échangeons des courriels et des messages instantanés. Toutefois, les experts ont prédit qu’au début des années 2030, les ordinateurs quantiques pourraient être suffisamment forts pour déchiffrer la cryptographie employée de nos jours.

C’est d’ailleurs la raison pour laquelle le CST s’efforce de préparer le Canada à l’avenir post-quantique.

Il collabore avec des partenaires de l’industrie, du milieu universitaire et du Conseil national de recherches Canada pour mieux prédire le moment où les ordinateurs quantiques réaliseront cette percée. Ces efforts visent à guider l’orientation du Centre pour la cybersécurité par rapport au risque qui guette le gouvernement et les infrastructures essentielles.

La cryptographie repose sur des techniques spécialisées (chiffrement et authentification) et a pour objectif de garantir la confidentialité de l’information et de protéger les systèmes contre les cybermenaces. Le personnel du Centre pour la cybersécurité et de l’ITMC du CST se penche sur de nouvelles techniques cryptographiques et sur les mathématiques sur lesquelles elles sont fondées pour trouver des solutions post-quantiques.